HW_chick hacker

[Forensics] Ghost Thread - Global Cyber Skills Benchmark CTF 2025 본문

개요

Byte Doctor는 공격자가 프로세스 주입 기법을 사용하여 정상 프로세스 내에 악성 코드를 실행하고 파일 시스템에 최소한의 흔적만 남긴 것으로 추정합니다. 로그에는 공격에 사용된 특정 주입 방식을 암시하는 Win32 API 호출이 드러납니다. 여러분의 임무는 API Monitor라는 도구를 사용하여 이러한 로그를 분석하여 주입 기법을 파악하고 어떤 정상 프로세스가 공격의 표적이 되었는지 파악하는 것입니다.

1. 어떤 프로세스 주입 기법이 사용되고 있나요? 힌트: T***** L**** S******

TlsCallback_0 함수가 main() 함수보다 먼저 사용되고 있으며 Thread Local Storage (TLS) Callback 취약점이라고 생각할 수 있다.

# flag

Thread Local Storage

2. 시스템의 모든 프로세스와 스레드의 스냅샷을 찍는 데 사용된 Win32 API는 무엇입니까?

현재 실행 중인 프로세스, 스레드, 모듈, 그리고 기타 시스템 정보를 스냅샷(즉시 찍은 상태)으로 가져옵니다.

# flag

CreateToolhelp32Snapshot

3. 공격자의 바이너리는 페이로드 주입을 위해 어떤 프로세스를 찾으려고 하는가?

- CreateToolhelp32Snapshot : 시스템 내 전체 프로세스 스냅샷 생성

- Process32First, Process32Next : 프로세스 순회

inject.exe를 주입하여 타깃 프로세스에 원격 코드 실행을 유도함.

1. Process32First의 szExeFile 값을 확인하면 "[system Process]" 가 확인

2. "[system Process]" 는 notepad.exe 프로세스에 의해 동작됨.

# flag

notepad.exe

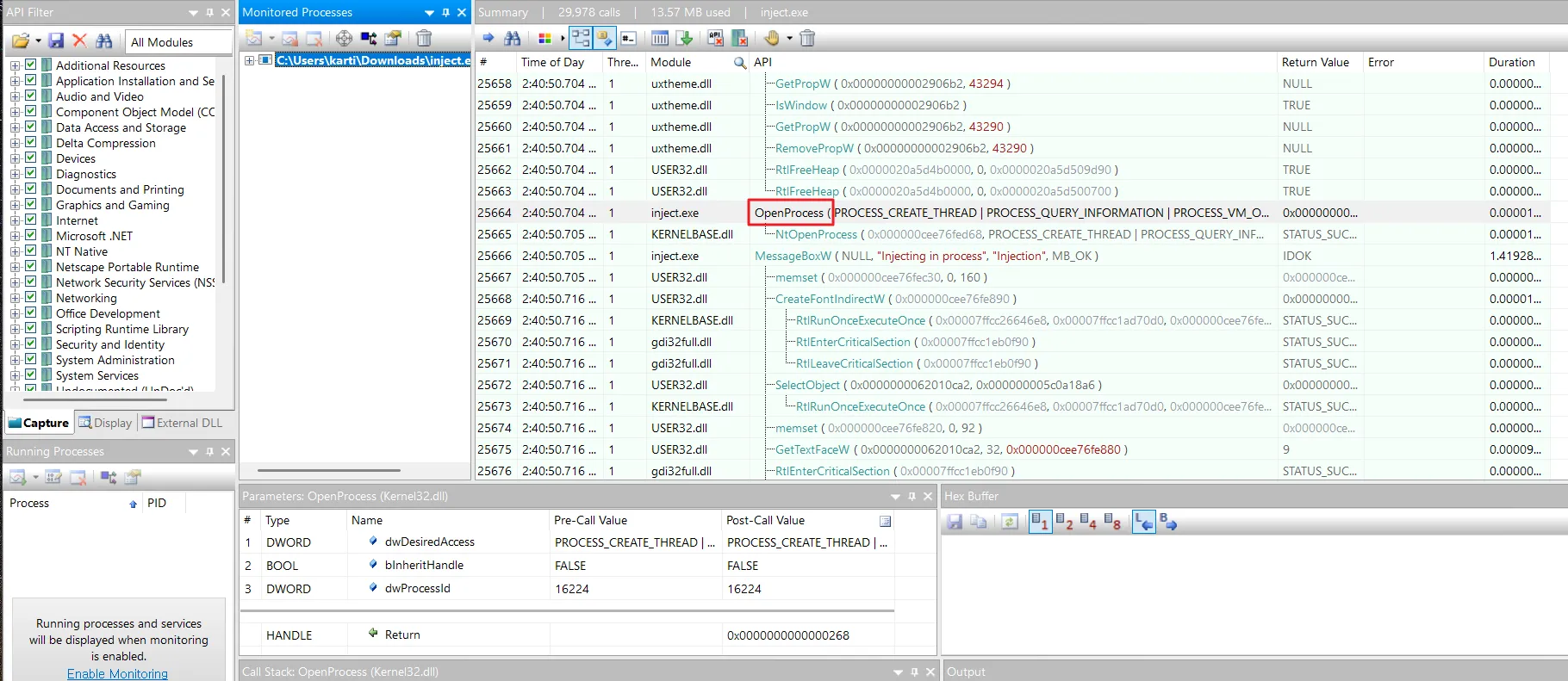

4. 식별된 프로세스의 프로세스 ID는 무엇입니까?

식별된 Notepad.exe가 확인된 Process32Next 호출 값의 PID를 확인함.

# flag

16224

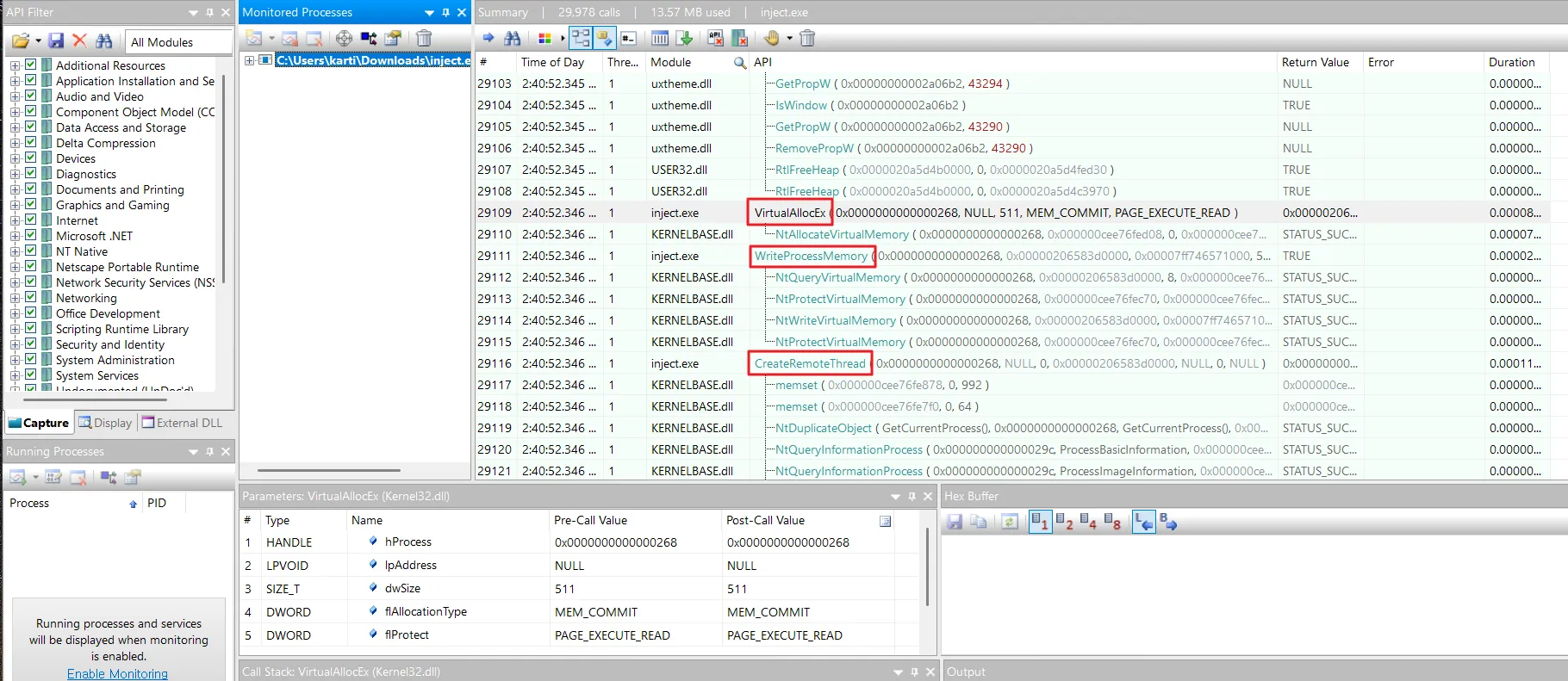

5. 쉘코드의 크기는 얼마입니까?

OpenProcess – 주입 대상 프로세스 핸들 획득

VirtualAllocEx – 대상 프로세스 내에 메모리 공간 확보

WriteProcessMemory – 확보한 공간에 쉘코드 쓰기

CreateRemoteThread – 쉘코드를 실행

-> 프로세스에 코드 주입 시 호출되는 값들을 확인함.

WriteProcessMemory 은 실제 쉘코드 쓰는 지점이다.

nSize: 실제 쉘코드 크기 (바이트 단위)

# flag

511

6. 식별된 프로세스에 주입된 페이로드를 실행하는 데 사용된 Win32 API는 무엇입니까?

- WriteProcessMemory -> 쉘 코드 주입

lpBaseAddress: 0x00000206583d0000

쉘 코드가 쓰인 위치 확인

- CreateRemoteThread -> 쉘 코드 실행

lpStartAddress: 0x00000206583d0000

새 스레드가 실행을 시작할 위치

-> WriteProcessMemory, CreateRemoteThread 의 메모리 주소가 동일함으로 API는 CreateRemoteThread이다.

# flag

CreateRemoteThread

7. 공격자가 사용하는 주입 방식은 main() 함수가 호출되기 전에 실행됩니다. main() 함수가 실행되기 전에 프로그램을 종료하는 Win32 API는 무엇입니까?

TLS Callback Injection은 PE 파일의 TLS Directory에 등록된 함수를 이용해,

프로그램이 실행될 때 (심지어 main() 진입 전) 자동 실행되는 코드를 삽입할 수 있음.

# flag

ExitProcess'CTF' 카테고리의 다른 글

| [Forensics] Phantom Check - Global Cyber Skills Benchmark CTF 2025 (0) | 2025.05.27 |

|---|---|

| [Forensics] Smoke & Mirrors - Global Cyber Skills Benchmark CTF 2025 (0) | 2025.05.27 |

| [WEB] Cooking Flask - BYUCTF 2025 (0) | 2025.05.27 |

| [WEB] Willy Wonka Web - BYUCTF 2025 (0) | 2025.05.27 |

| [WEB] Red This - BYUCTF 2025 (0) | 2025.05.27 |