HW_chick hacker

Wireshark를 이용한 패킷 분석 - Xerosploit 본문

Dos 공격 : 서비스 거부 공격으로 시스템을 악의적으로 공격해 해당 시스템의 리소스를 부족하게 하여 원래 의도된 용도로 사용하지 못하게 하는 공격이다.

Dos공격으로 들어온 패킷을 Wireshark로 분석해 볼려고 한다!!

- 변조된 IP를 보내는 공격자의 IP를 Wireshark로 찾아보자!!

- Xerosploit 공격에 대한 Source IP찾기 (문제 풀이 전)

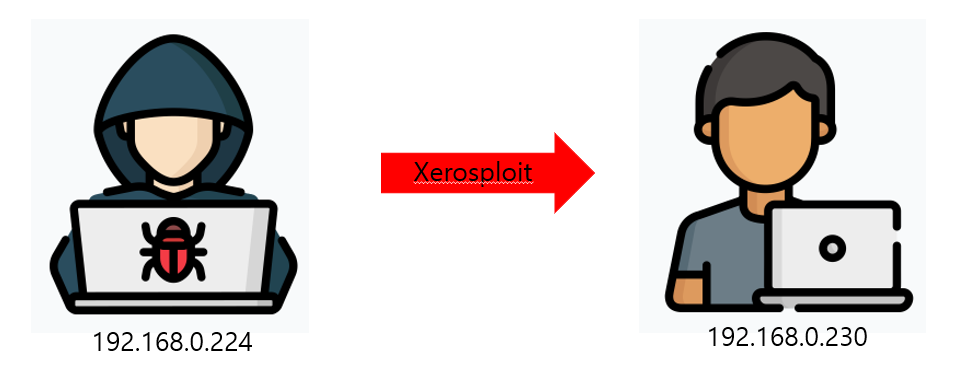

<공격 시나리오>

Xerosploit 공격 툴을 이용하여 Dos 공격을 하였다.

Xerosploit 툴은 SYN Flooding 기법을 활용하여 dos 공격을 실행한다. 클라이언트와 서버가 TCP 프로토콜을 통한 연결을 할 때, 3-way-handshake라는 과정을 거치게 된다. 이 때 클라이언트는 SYN 패킷과 ACK 패킷을 서버에 전송하여 연결을 수립하는데, SYN 플러딩은 이 연결과정에서 의도적으로 SYN 패킷만을 계속 전송하여 서버의 백로그큐를 가득 채우는 방식이다.

SYN Flooding 공격이란?

TCP에서 세 차례의 패킷들을 주고 받는 과정을 거쳐 TCP 연결(connection)이 성립된다.

정상적인 통신으로는 3-way-handshake방식을 통해 요청을 보내고 서로 패킷을 주고 받으며 정보를 가져다 준다.

세 차례의 패킷을 주고 받는 과정은 일련의 협상을 타결하여 악수하는 모습과 같아서, 3-way-handshake라는 이름을 사용한다.

Server에서 요청을 받고 SYN+ACK를 받아도 Client에서 무제한으로 SYN패킷만 계속 보내는 방식이다.

Client가 ①SYN 패킷만을 계속적으로 보내고 ③ACK 패킷을 안보내게 되면, Server는 Client의 연결을 받아들이기 위해 RAM(메모리) 공간을 점점 더 많이 확보해둔 상태에서 대기한다.

그리고 Server의 RAM이 꽉 차게 되면 더이상 연결을 받아들일 수 없게되고, Server는 서비스를 서비스를 계속할 수가 없게 되죠.

이제 공격 실습 환경 및 공격 기법을 알아봤으니 문제를 풀어볼까요?

- Xerosploit 공격에 대한 Source IP찾기 (문제풀이)

패킷의 정보로 얻을 수 있는 힌트를 알아보자!!

패킷은 목적지 포트 21번포트에 SYN_RECV 상태의 연결 요청을 비정상적으로 보내고 있다.

Info 정보는 'XXXXX' 로 변형하여 보내고 있고 174byte로 패킷을 보내고 있다.

임의의 IP를 수십만 패킷을 보내고 있지만 공통점으로는 피해자 IP(192.168.0.230)에 들어오는 패킷들을 봤을 때 IP는 다르지만 패킷의 Source Mac주소는 동일하다.

패킷의 Mac주소를 필터링을 걸고 ARP요청이 있었는지 확인 하였다.

ARP를 확인한 이유는 Mac주소가 공격에 들어온 모든 패킷이 같기 때문에 각각 IP를 통해 Mac 주소해석을 하는 프로토콜요청이 있으거라 추측하였다.

각 IP들이 00:0c:29:21:08:e7 로 Mac주소를 필터링 걸어 ARP 프로토콜 패킷 Sender IP의 Mac주소가 나와 있는 ARP 패킷을 찾을 수 있었다.

ARP동작 방식으로 브로드캐스트 방식으로 Host가 Mac주소를 알기위해 요청을 보내지만 실습환경에는 공격자 PC 1대만 존재했기에 ARP 프로토콜 패킷은 한개만 존재하였다.

공격자는 요청을 받고 Mac주소를 알려주는 패킷이 와이어샤크에 잡혀 공격자의 IP주소를 찾을수 있었다.

'Network' 카테고리의 다른 글

| [Nmap] 스캔(Scanning) 정리 (1) | 2025.08.11 |

|---|---|

| 쿠버네티스 실습 - 웹 서비스 배포(2) (0) | 2024.06.28 |

| 쿠버네티스 실습 - 웹 서비스 배포(1) (0) | 2024.06.28 |

| 쿠버네티스 실습 - 환경 구성 및 설치 (0) | 2024.06.28 |

| UTM을 이용한 패킷 분석 및 정책설정 - Xerosploit (0) | 2023.03.31 |