HW_chick hacker

UTM을 이용한 패킷 분석 및 정책설정 - Xerosploit 본문

- 목표

- Xerosploit 공격을 이용해 내부망 DOS공격 시도

- 공격 패킷에 대해 분석 후 UTM 정책을 이용하여 패킷차단 실습

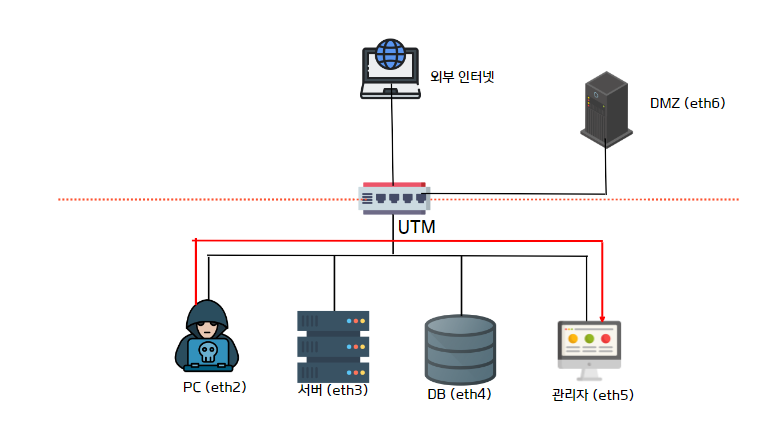

- 실습 환경

1. UTM장비를 기준으로 내부망(PC대역, 서버대역, DB대역, 관리자대역), DMZ까지 구현

2. 내부 PC대역(eth2)에서 관리자 대역(eth5)으로 Xerosplit 시도

- 현재 구성된 실습 환경에서는 공인IP로 뜷린 PC로 공격환경이 되지 않아 내부대역 -> 내부대역으로 공격을 해 주겠다.

3. 기본적으로 any any deny 정책으로 패킷이 차단 될 것 DOS공격을 할 시 패킷이 들어오도록 IPv4정책 허용

- Wireshark를 통한 패킷 분석

Xeosploit공격 시 관리자 PC에서 와이어 샤크로 패킷을 수집해 봤을 때 Source IP는 수많은 패킷들이 다르지만 MAC주소가 동일 하다는 것을 확인 할 수 있다.

패킷은 목적지 포트 21번에 SYN_RECV 상태의 연결 요청을 비정상적으로 보내고 있어 IP Spoofing 공격을 확인 할 수 있다.

IP Spoofing이란?

- 해커가 자신의 IP를 숨기고 다른 사람의 IP를 부당하게 취득하여 IP를 모방하거나 대상의 컴퓨터를 속여 합법적 사용자로 위장을 하고 특정 대상을 공격하는 하나의 해킹 기법입니다.

- Xerosploit공격에 대응하는 UTM 정책 설정 실습

UTM기능 중에 IPv4정책이 아닌 패킷에 대한 접근을 차단하는 기능을 이용하여 패킷을 차단해 보겠다.

UTM에는 기본적으로 DoS 및 DDoS를 제어하는 IPS 기능에서 로그 탐지 및 차단하는 기능을 구현 할 수 있다.

하지만 현재 실습하고 있는 UTM 장비는 두 종류로(안랩 40A, 안랩 50B) 하고 있으며 40A 장비에는 IPS기능을 구현하는 프로파일 정책 기능이 없어 시그니처 규칙으로 제어하는 IPS기능을 이용하지 못한다.

UTM에서 기본적으로 사용할 수 있는 패킷에 대한 접근을 탐지 및 차단하는 기능을 구현해 보겠다.

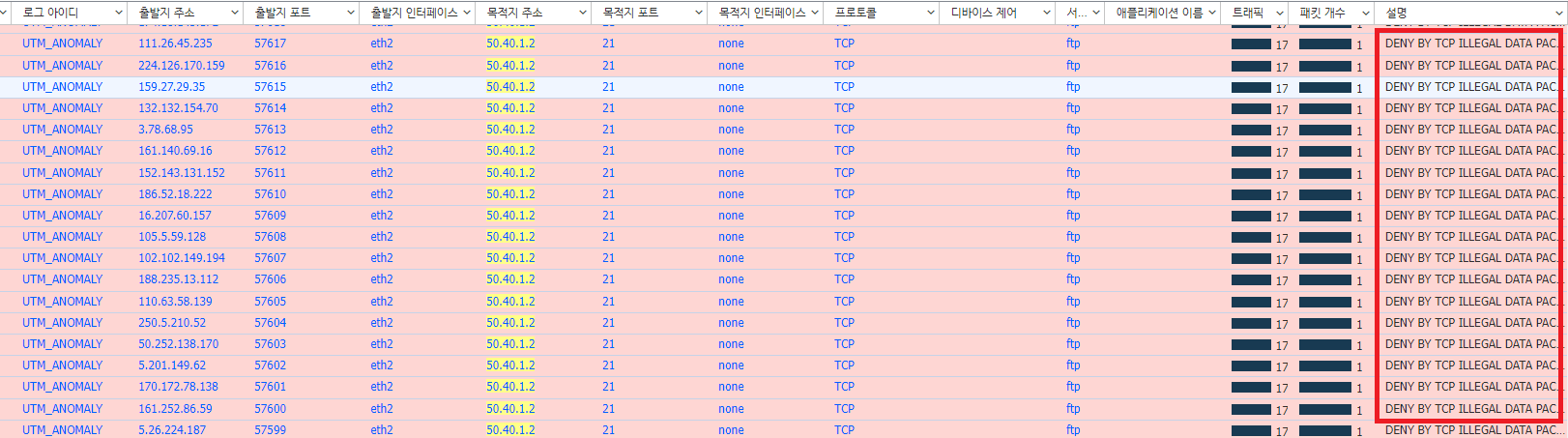

목적지: 50.40.1.2 (관리자 PC)

목적지 Port: 21

서비스: ftp

1. IP Spoofing 패킷 차단 기능 활용

- IP Spoofing 기능을 이용한 탐지 및 차단

IP주소를 속여 들어오는 패킷에 대해 일괄 차단하는 정책 확인 = "DENY BY IP SPOOFING"

2. SYN/RST 패킷 사용에 대한 제어 활용

- SYN/RST 패킷에 데이터 사용에 대해 탐지 및 차단

3-way-handshake방식인 정상 통신이 아닌 SYN 패킷만을 보내거나 비정상적인 통신을 차단하는 정책확인 = "DENY BY TCP ILLEGAL DATA PACKET"

'Network' 카테고리의 다른 글

| [Nmap] 스캔(Scanning) 정리 (1) | 2025.08.11 |

|---|---|

| 쿠버네티스 실습 - 웹 서비스 배포(2) (0) | 2024.06.28 |

| 쿠버네티스 실습 - 웹 서비스 배포(1) (0) | 2024.06.28 |

| 쿠버네티스 실습 - 환경 구성 및 설치 (0) | 2024.06.28 |

| Wireshark를 이용한 패킷 분석 - Xerosploit (0) | 2023.02.13 |